- Los usuarios informan problemas con eScan Antivirus

- Una investigación interna encontró actores de amenazas infiltrándose en los sistemas

- Se utilizaron servidores de actualización para enviar malware, por lo que se advirtió a los usuarios que tuvieran cuidado

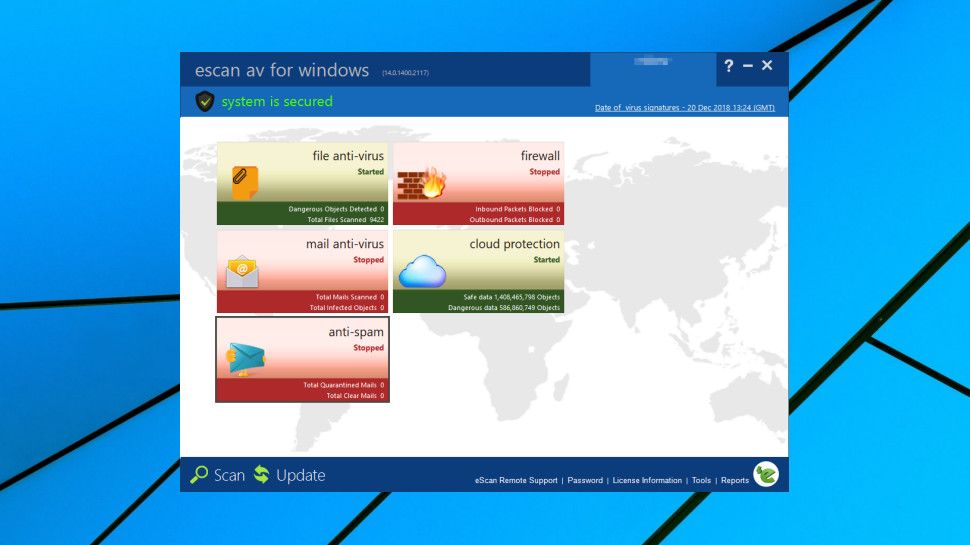

Los expertos advierten que el popular programa antivirus eScan fue secuestrado para usarlo como plataforma de lanzamiento de malware.

Microworld Technologies, la empresa detrás de Escan, comenzó recientemente a recibir informes de clientes sobre problemas relacionados con el programa antivirus.

Después de una investigación interna, la compañía determinó que un actor de amenazas desconocido accedió a uno de los servidores de actualización y lo utilizó para distribuir una actualización de software que contenía malware.

Proporcionar una puerta trasera

“El acceso no autorizado a una de nuestras configuraciones de servidor de actualización regional provocó que se colocara un archivo incorrecto (configuración de parche binaria/actualización corrupta) en la ruta de distribución de la actualización”, dijo la compañía. Computadora pitando.

“Este archivo se distribuyó a los clientes que descargaron la actualización del clúster de servidores afectado durante un período de tiempo limitado el 20 de enero de 2026”.

Ese plazo, según la misma fuente, es de unas dos horas. No sabemos exactamente cuántos clientes descargaron la actualización durante ese período, pero Microworld Technologies dijo que la infraestructura afectada fue aislada y los certificados se actualizaron. La compañía también se está acercando a los clientes afectados para ayudar con los esfuerzos de remediación.

El producto eScan en sí no fue manipulado y la víctima parece estar limitada a un grupo regional específico.

Los investigadores de seguridad de Morphysec, que analizaron la carga maliciosa, dijeron que se trataba de un malware de varias etapas diseñado para terminales empresariales y de consumidores. Se llama CONSCTLX y actúa como una puerta trasera y un descargador persistente, lo que permite a los actores de amenazas estar en el dispositivo, ejecutar comandos, modificar el archivo HOSTS de Windows y conectarse a la infraestructura C2 para cargas útiles adicionales.

No se sabe quién está detrás de este ataque Computadora pitando Recordemos que en 2024, se vio a ciberdelincuentes norcoreanos aprovechando el proceso de actualización de eScan para infectar redes corporativas con varias puertas traseras.

MicroWorld Technologies no revela cuántos clientes utilizan eScan, salvo para decir que ha ayudado a “millones” hasta ahora.

El mejor antivirus para todos los bolsillos

Siga TechRadar en Google News Y Agréganos como fuente preferida Recibe noticias, reseñas y opiniones de nuestros expertos en tu feed. ¡No olvides hacer clic en el botón de seguir!

Y por supuesto que puedes Siga TechRadar en TikTok Reciba nuestras actualizaciones periódicas en forma de noticias, reseñas, unboxing y videos. WhatsApp muy